Tirez le meilleur parti des passkeys

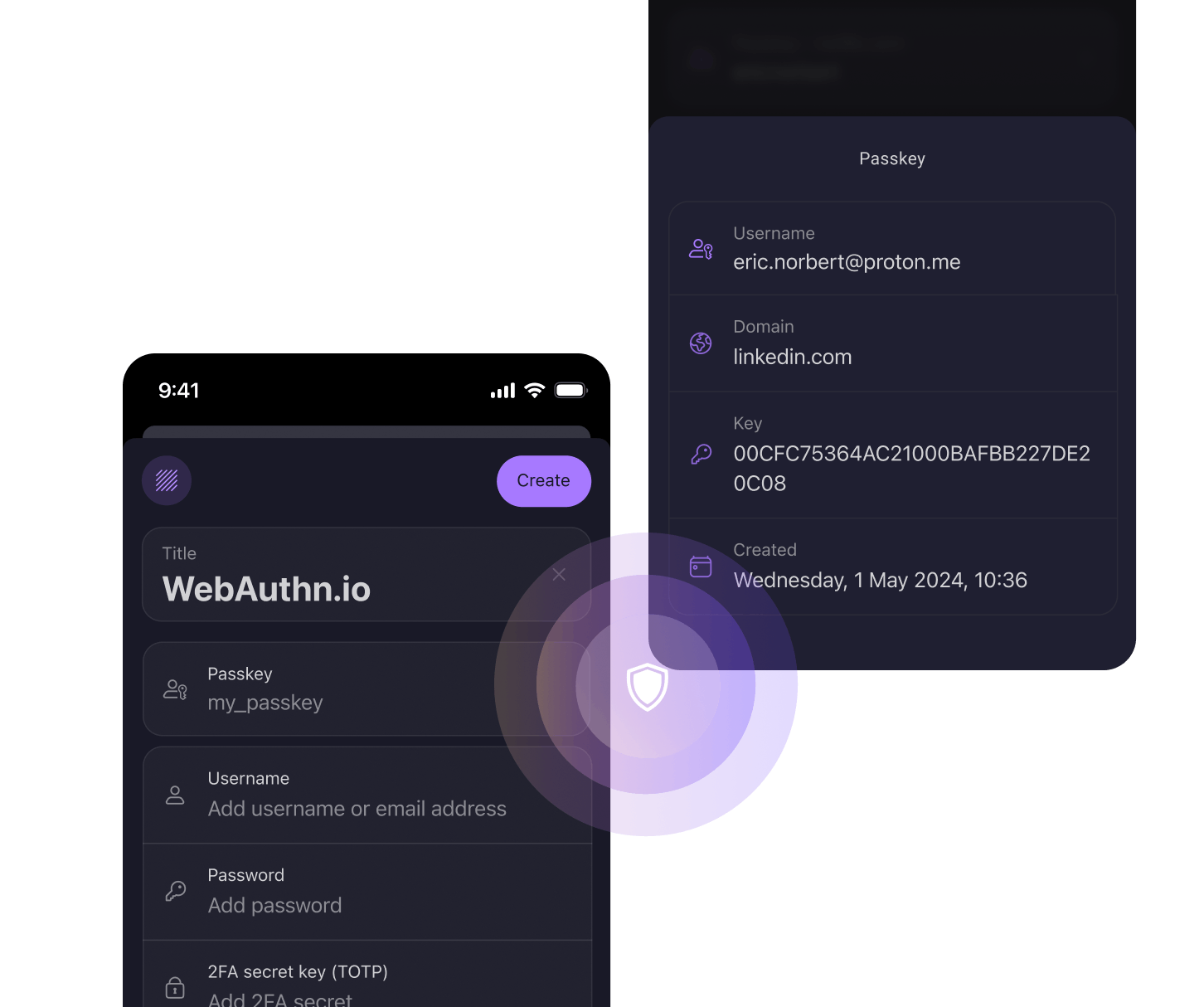

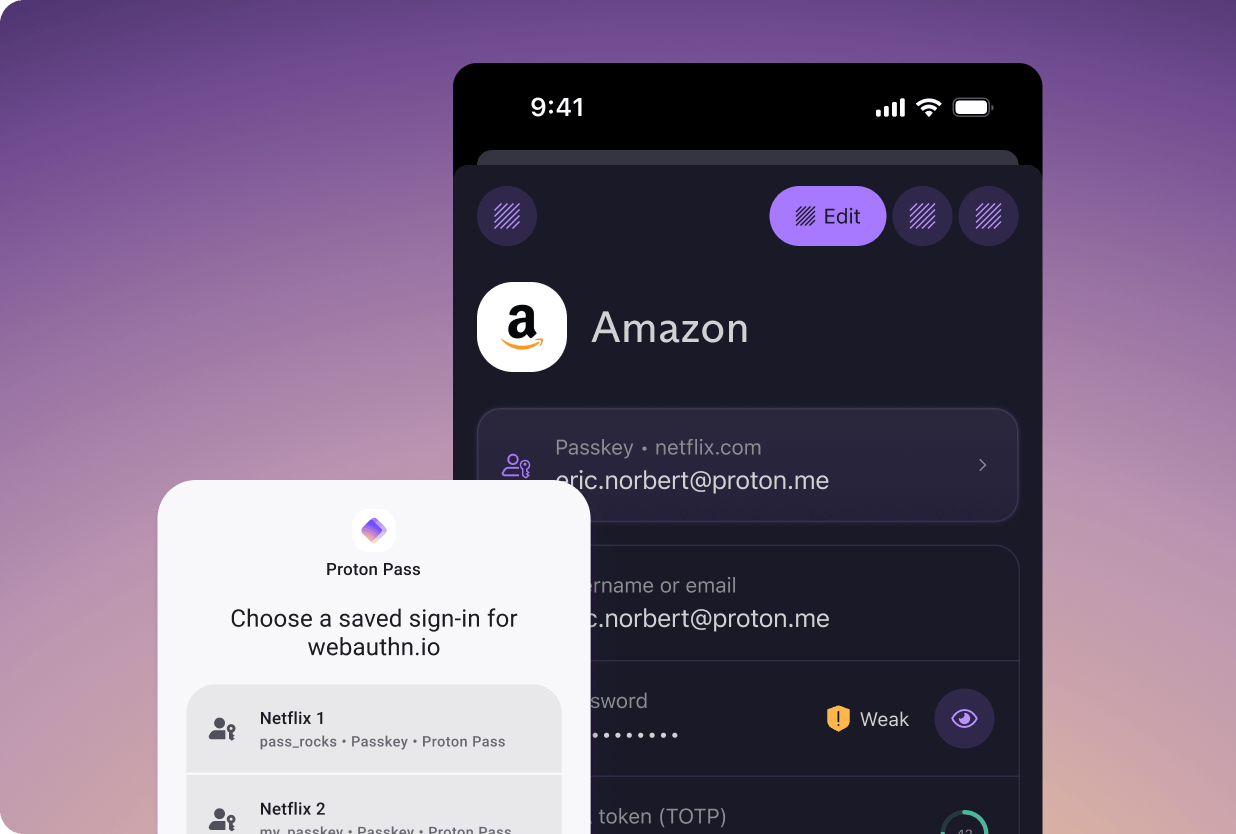

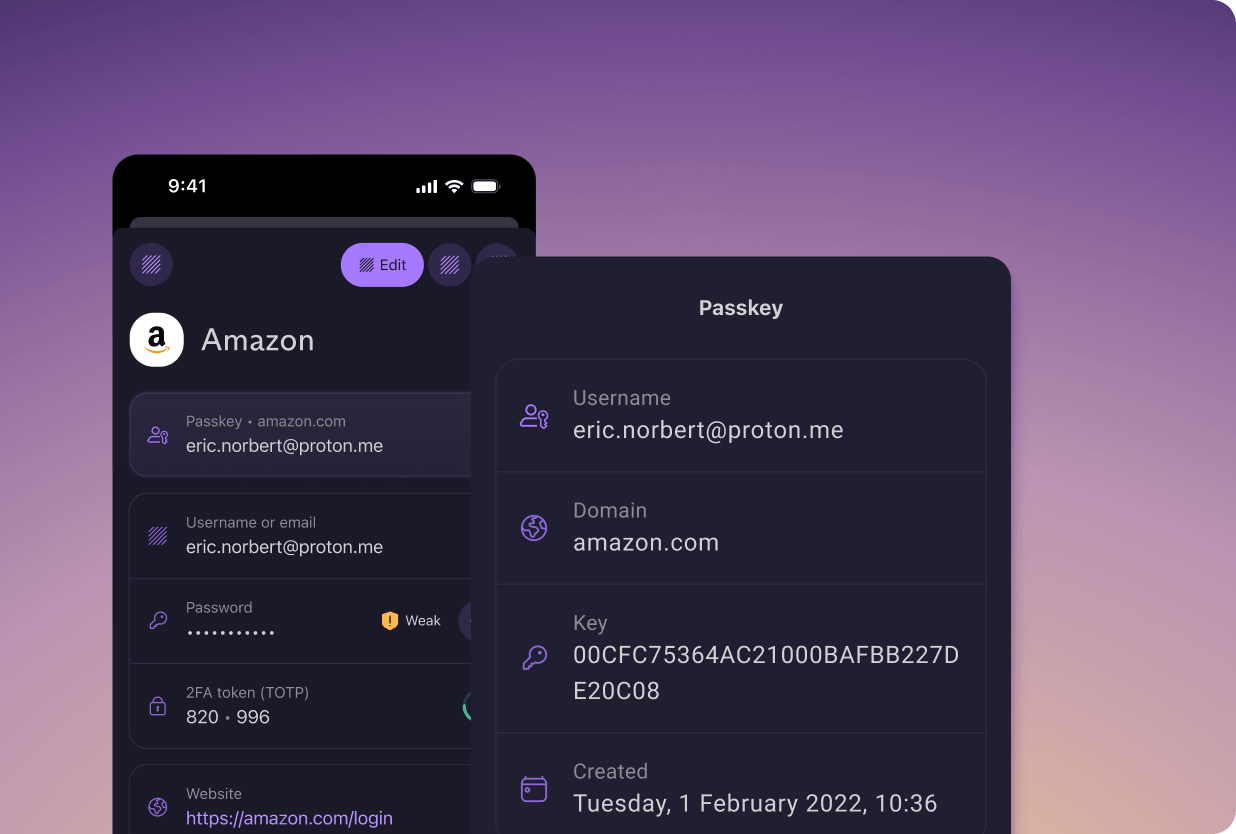

Simplifiez et sécurisez votre expérience de connexion avec les clés d'accès (ou clés d'identification, « passkeys » en anglais) sur Proton Pass.

Sécurité simplifiée grâce aux passkeys sur Proton Pass

- Prise en charge sur n'importe quel navigateur et dans toutes nos applications

- Interface simple, en un clic

- Stockage, partage et exportation des passkeys

- Disponible avec tous nos abonnements

Que sont les passkeys ?

Les passkeys sont une technologie d'authentification entre appareils, simple et sécurisée, qui vous permet de créer des comptes et de vous y connecter sans mot de passe. Les passkeys sont sécurisées dès leur conception et créent une expérience de connexion simple pour l'utilisateur.

Comment fonctionnent les passkeys ?

Les passkeys sont constituées de deux clés numériques liées de manière mathématique : l'une publique, l'autre privée. Le service ou le site internet auquel vous vous connectez détient la clé publique, tandis que vous, en tant qu'utilisateur, détenez la clé privée, qui est conservée dans votre gestionnaire de mots de passe. Quand vous vous connectez à un service, la clé publique envoie à votre appareil un défi auquel seule votre clé privée peut répondre correctement, vous identifiant ainsi comme le propriétaire du compte.

Comparaison entre les mots de passe et les passkeys

- | Mots de passe | Passkeys |

|---|---|---|

Niveau de sécurité ? | Dépend de l'utilisateur | Fort par défaut |

Doit être mémorisé ? | Oui ou enregistré | Non |

AMF intégrée ? | Non | Oui |

Partage avec l'application ou le site internet ? | Oui | Non |

Résistance au phishing (hameçonnage) ? | Peut être intercepté | Très résistant |