Verschlüsselung ist eine Methode, Informationen zu verbergen, damit private Daten auch privat bleiben. Ohne Verschlüsselung könnte jeder auf deine Kommunikation zugreifen. In diesem Artikel erklären wir, wie sie funktioniert und stellen einige der verschiedenen Verschlüsselungsarten vor.

Kurz gesagt, ist Verschlüsselung eine Methode, Informationen so zu verschlüsseln, dass niemand außer den vorgesehenen Personen darauf zugreifen kann. Diese Verschlüsselung erfolgt durch mathematische Algorithmen, die die Informationen ver- und entschlüsseln. Natürlich steckt noch viel mehr dahinter, aber bevor wir darauf eingehen, beginnen wir mit den Anwendungsbereichen der Verschlüsselung.

- Warum Verschlüsselung verwenden?

- Wie Verschlüsselung funktioniert

- Was sind Verschlüsselungsalgorithmen?

- Beispiele für Verschlüsselungsalgorithmen

- Verschlüsselung bei Proton

Warum Verschlüsselung verwenden?

Der Hauptgrund für die Verwendung von Verschlüsselung ist, sicherzustellen, dass Informationen privat bleiben, insbesondere wenn sie durch das Internet übertragen werden. Die meisten Menschen begegnen Verschlüsselung im täglichen Leben beim Kommunizieren. Zum Beispiel werden deine Chats bei Messaging-Apps wie Signal oder Wire (beide gehören zu den besten WhatsApp-Alternativen) verschlüsselt.

Ein weiteres gutes Beispiel ist E-Mail, die ohne starke Verschlüsselung von Regierungsbehörden abgefangen werden kann(neues Fenster). Indem du deine E-Mails verschlüsselst, machst du sie unlesbar und damit nutzlos für jeden, der sie abfängt. Ein weiteres Beispiel ist TLS, ein Verschlüsselungsprotokoll, das den Webverkehr schützt. Wenn du eine Seite besuchst und im Adressfeld das kleine Schloss-Symbol siehst, nutzt du TLS.

Aber nicht nur die Kommunikation profitiert von Verschlüsselung: Wenn du Dateien speichern möchtest, kann Verschlüsselung eine zusätzliche Sicherheitsebene hinzufügen. Zum Beispiel verwendet unsere Cloud-Speicher-App Proton Drive modernste Verschlüsselung, um Dateien sicher zu halten. Selbst wenn es einem Cyberkriminellen gelingen würde, den Dienst zu durchbrechen, könnten sie immer noch nicht auf die Informationen in den gestohlenen Dateien zugreifen.

Wie Verschlüsselung funktioniert

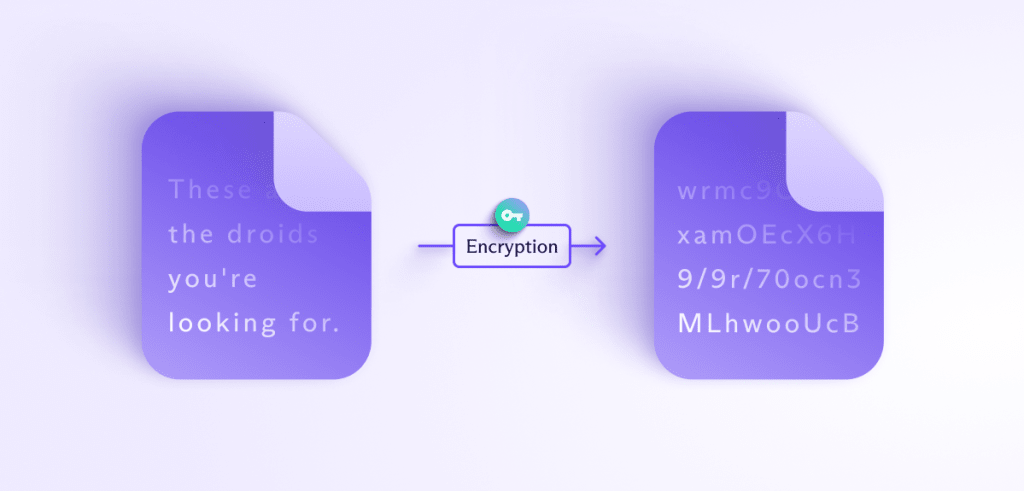

Die gängigste Methode zur Verschlüsselung von Informationen ist es, den lesbaren Text, auch Klartext genannt, mit mathematischen Operationen, die als Algorithmen bekannt sind, in unlesbaren Chiffretext umzuwandeln. Diese Algorithmen verwenden einen kryptografischen Schlüssel oder eine Reihe von gemeinsamen mathematischen Werten, die normalerweise auf Primzahlen basieren, um eine Datei zu verschlüsseln. Ohne den richtigen Schlüssel kann eine Datei nicht entschlüsselt werden.

In unserem Artikel über Chiffretext gehen wir näher ins Detail, aber denke daran wie an ein Schloss an deiner Tür. Du schließt die Tür ab (wandelt Klartext in Chiffretext um), um den Zugang zu beschränken, und dann kann jemand mit dem Schlüssel es aufschließen (wandelt Chiffretext in Klartext um), wann immer es nötig ist.

Ein einfaches Beispiel ist die sogenannte Cäsar-Verschlüsselung, die von Julius Caesar verwendet wurde, um Nachrichten zu sichern. Es war eine fortschrittliche Form der Verschlüsselung, die du vielleicht in der Schule gelernt hast, wo Zahlen anstelle von Buchstaben verwendet werden, sodass 1-2-2-1 eine schwedische Popband buchstabieren kann. Die Römer nahmen dieses Prinzip, verschoben aber die Zahl. Zum Beispiel könnten sie eine Drei hinzufügen, sodass A als „4“ anstatt als „1“ geschrieben wird.

Natürlich ist eine Verschlüsselung wie diese ziemlich einfach zu knacken, und in den Jahrtausenden seitdem Rom die Welt beherrschte, hat die Kryptographie große Fortschritte gemacht. Jede professionelle Verschlüsselung heutzutage wird von Algorithmen gehandhabt, komplizierten mathematischen Formeln, die Klartext in Millisekunden verschlüsseln und dann Chiffretext entschlüsseln können.

Gleichzeitig haben sich auch verschiedene Arten von Verschlüsselungen entwickelt. Wie wir bereits gesagt haben, wird dein Webverkehr nicht auf die gleiche Weise verschlüsselt wie deine E-Mails. Das hängt mit einigen Faktoren zusammen, wie der Geschwindigkeit, mit der eine Nachricht codiert und decodiert werden muss, oder dem benötigten Sicherheitsniveau, unter anderem.

Grob gesagt besteht die Verschlüsselung aus zwei Typen, symmetrisch und asymmetrisch, von denen jeder seine eigenen Stärken und Schwächen hat.

Symmetrische Verschlüsselung

Symmetrische Verschlüsselung ist am einfachsten zu verstehen. In diesem System sind der Schlüssel, der den Klartext verschlüsselt, und der Schlüssel, der den Chiffretext entschlüsselt, identisch — nicht unähnlich deiner Haustür. In einer vor-digitalen Ära war es ziemlich sicher, dass beide Seiten eines geheimen Gesprächs denselben Schlüssel verwendeten; die Cäsar-Verschlüsselung ist ein Beispiel für symmetrische Verschlüsselung.

Das führt allerdings zu Problemen, hauptsächlich, dass ein Angreifer, der sowohl die Nachricht als auch den Schlüssel abfängt, deine Nachricht lesen kann. Wenn du nicht sicherstellen kannst, dass der Weg zur Übermittlung des Schlüssels sicher ist, musst du symmetrische Verschlüsselung möglicherweise mit einem anderen Typ der Verschlüsselung kombinieren, nämlich mit asymmetrischer Verschlüsselung.

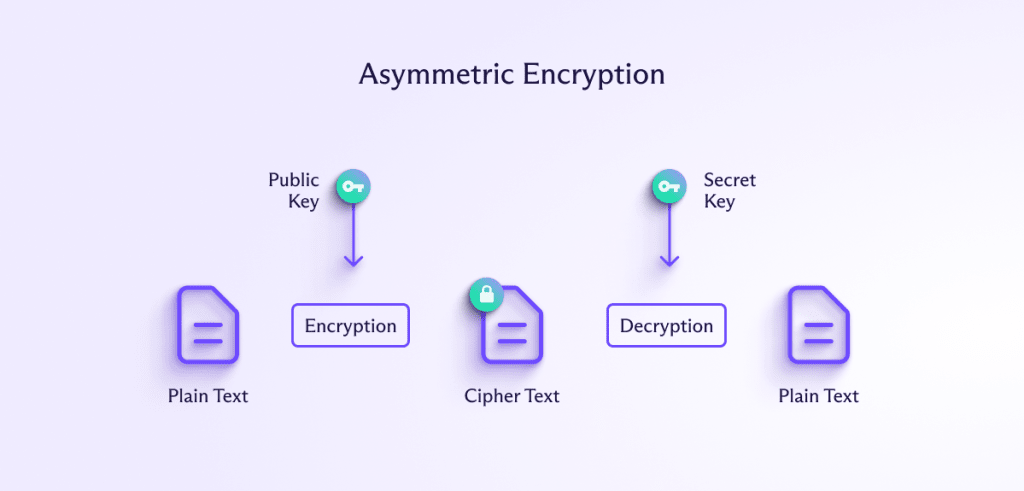

Asymmetrische Verschlüsselung

Bei der asymmetrischen Verschlüsselung ist der Schlüssel, der die Informationen entschlüsselt, anders als der, der sie verschlüsselt. Die Kernidee hinter der asymmetrischen Verschlüsselung liegt in den verwendeten Schlüsseln. Während die symmetrische Verschlüsselung einen einzigen geheimen Schlüssel verwendet, der nur dem Sender und Empfänger bekannt ist, verwendet die asymmetrische einen öffentlichen Schlüssel zur Verschlüsselung der Informationen und einen privaten, um sie zu entschlüsseln.

Öffentlich bedeutet in diesem Fall genau das, was du denkst: Jeder und jeder kann den öffentlichen Schlüssel verwenden (weshalb du ihn auch als Public-Key-Verschlüsselung bezeichnet siehst). Nur der Empfänger hat den privaten Schlüssel.

Es ist wie mit einem Briefschlitz in deiner Tür: Jeder kann Briefe einwerfen, aber du brauchst einen speziellen Schlüssel, um den Briefkasten zu öffnen und sie zu erreichen. Das ermöglicht es jedem, dir eine Nachricht zu senden, ohne vorher einen Schlüssel mit dir teilen zu müssen.

Die Mathematik, die dies ermöglicht, ist die Ganzzahlfaktorisierung, ein Prozess, der in eine Richtung leicht zu berechnen, aber in die andere schwer ist. Zum Beispiel ist es für dich einfacher, 12 x 6 (72) zu berechnen, als rückwärts von 72 die Faktoren zu ermitteln. In der Public-Key-Kryptographie sind die Zahlen viel größer als 6, 12 und 72. Bei einer großen genug Zahl ist es praktisch unmöglich, die Faktoren zu knacken und eine verschlüsselte Nachricht zu entschlüsseln, wenn du die geheime Zahl (deinen privaten Schlüssel) nicht bereits kennst.

Da es so anders als symmetrische Verschlüsselung funktioniert, hat asymmetrische Verschlüsselung einen sehr spezifischen Anwendungsbereich, über den wir später noch mehr sprechen werden. Sie ist auch deutlich langsamer.

Was sind Verschlüsselungsalgorithmen?

Wenn du einen Dienst nutzt, der Daten verschlüsselt, wird die Verschlüsselung von Algorithmen übernommen, komplizierten mathematischen Formeln. Es gibt viele verschiedene Untertypen, aber die wichtigsten Kategorien sind symmetrische und asymmetrische Algorithmen, die weiter nach der Länge der verwendeten Schlüssel spezifiziert werden können.

Je länger ein Schlüssel ist (gemessen in Bits), desto mehr Informationen werden gespeichert und umso schwerer ist er zu knacken. In der Informatik bezieht sich ein Bit auf einen einzelnen Wert, der entweder 1 oder 0 ist (da Computer auf Binärzahlen basieren).

Ein nur ein Bit langer Schlüssel wäre sehr leicht zu knacken, da er entweder eine 1 oder eine 0 ist. Die maximale Anzahl der Versuche, um einen 1-Bit-Schlüssel zu brechen, ist zwei. Aber die Schwierigkeit wächst exponentiell. Ein Schlüssel mit zwei Bits ist doppelt so schwer zu knacken, da es zwei Werte gibt, die jeweils eine 1 oder eine 0 sein könnten, was bedeutet, dass die maximale Anzahl der Versuche, die du zum Lösen brauchst, vier ist. Ein Schlüssel mit drei Bits ist jedoch viermal so schwer zu knacken.

Ein 128-Bit langer Schlüssel – eine gängige Länge für symmetrische Verschlüsselung – würde eine maximale Anzahl von Versuchen von 2 hoch 128 erfordern, oder 340 Undezillionen (oder 340 mit 36 Nullen dahinter). Theoretisch würde das Knacken eines Schlüssels dieser Länge mindestens einige Milliarden Jahre dauern, zumindest bei Verwendung eines Brute-Force-Angriffs, der einen Schlüssel Bit für Bit „errät“.

Praktisch gesehen können symmetrische Verschlüsselungsschlüssel bis zu 256 Bits lang sein, während asymmetrische Schlüssel einige tausend Bits lang sein können. In jedem Fall würde das Brute-Force-Verfahren sehr, sehr lange dauern.

Symmetrische Verschlüsselungsalgorithmen

Allgemein gesprochen werden symmetrische Algorithmen wie AES, Twofish, ChaCha20 und mehr Informationen entweder Bit für Bit (sogenannte Stromchiffren) kodieren oder Informationen in Blöcken (sogenannte Blockchiffren, überraschenderweise) von mehreren Bytes sammeln und diese verschlüsseln.

Der Vorteil der Verwendung symmetrischer Verschlüsselung ist, dass sie schnell ist. Ein gutes Beispiel ist die Verschlüsselung deiner Festplatte, etwas, das du schnell entschlüsseln können möchtest, wann immer du es brauchst. Da das Passwort, das den Schlüssel entschlüsselt, in deinem Kopf liegt, gibt es auch keine Probleme mit dem Senden des Schlüssels.

Asymmetrische Verschlüsselungsalgorithmen

Asymmetrische Algorithmen, im Gegensatz zu symmetrischen, ermöglichen es jedem, eine Nachricht mit dem öffentlichen Schlüssel zu verschlüsseln. Das ist nützlich für die Kommunikation, wie bei E-Mails. Jeder kann dir eine E-Mail mit Proton Mail senden, ohne den Schlüssel im Voraus teilen zu müssen.

Asymmetrische Verschlüsselungsalgorithmen wie RSA oder X25519 sind jedoch im Gegensatz zu symmetrischen Algorithmen viel langsamer, weil sie längere Schlüssel verwenden, was bedeutet, dass sie langsamer sind, um Chiffretexte zu verschlüsseln und zu entschlüsseln. Obwohl die Verzögerung in Millisekunden gemessen werden kann, summiert sich das, wenn man mit großen Dateien arbeitet.

Beispiele für Verschlüsselungsalgorithmen

Jetzt, wo du einen Überblick darüber hast, was Verschlüsselung ist und welche verschiedenen Arten es gibt, lass uns einige konkrete Beispiele durchgehen, denen du begegnen könntest, wenn du nach einem verschlüsselten Dienst suchst, wie sichere Mail, Cloud-Speicher oder sogar ein virtuelles privates Netzwerk. Um dir etwas an die Hand zu geben, haben wir diese Auswahl der am häufigsten verwendeten Verschlüsselungsalgorithmen zusammengestellt.

Symmetrische Verschlüsselungsalgorithmen

An erster Stelle stehen symmetrische Algorithmen, die wegen ihrer Geschwindigkeit und Sicherheit beliebt sind. Es gibt eine riesige Auswahl, aber diese drei gehören zu den wichtigsten.

DES

Zuerst kommt der Data Encryption Standard (DES), der hauptsächlich deshalb bemerkenswert ist, weil ihn heute niemand mehr verwendet. Entwickelt in den 1970er Jahren, verfügte er über einen 56-Bit-Schlüssel, der damals sehr fortschrittlich war und ihn zum Standard für Verschlüsselung machte – daher der Name.

DES hat mehrere Trends gesetzt, die es wert sind, erwähnt zu werden. Einer der wichtigsten war, dass es einer der ersten Algorithmen war, der Daten in Blöcken verschlüsselte. Bei diesem Prozess werden Daten in Blöcke unterteilt und dann blockweise verschlüsselt, was bedeutet, dass es schneller verschlüsselt und entschlüsselt, aber dennoch dieselbe Sicherheit bietet. Dennoch wurde der DES mit der Entwicklung immer besserer Computer und der Tatsache, dass 56 Bits einfach nicht mehr ausreichten, ausgemustert.

AES

Einer der wichtigsten Nachfolger von DES ist AES, der Advanced Encryption Standard. Er wurde 2001 von der US-Regierung als ihr Standard übernommen und wird von allen möglichen Behörden und dem Militär weit verbreitet verwendet – es ist die „militärtaugliche“ Verschlüsselung, die oft in Marketingmaterialien angepriesen wird.

AES ist, wie DES, ein Blockchiffre, aber seine Blöcke sind doppelt so groß mit 128 Bits, was bedeutet, dass jeder Block mehr Informationen enthält. Außerdem kann er einen Block mehrmals verschlüsseln, das Durcheinander sozusagen noch einmal durcheinanderwirbeln, was es extrem schwer macht, ihn zu knacken. Die Schlüssel von AES sind auch viel länger als die von DES und liegen bei 128, 192 oder 256 Bits. Von diesen drei sind AES-128 und AES-256 am häufigsten – Proton verwendet AES-256 als symmetrischen Algorithmus.

Blowfish

Der Blowfish-Algorithmus ist ein weiterer als Nachfolger von DES entwickelter Algorithmus und teilt einige Eigenschaften, insbesondere die 64-Bit-Blockgröße. Allerdings ist seine Schlüssellänge viel variabler, sodass du sie von 32 Bits bis zu 448 Bits einstellen kannst.

Das Problem bei Blowfish ist, dass seine kleine Blockgröße ihn theoretisch anfälliger gemacht hat. Daher hat sein Designer eine neue Version namens Twofish entwickelt, die eine 128-Bit-Blockgröße hat und wie AES die Schlüssel auf maximal 256 Bits begrenzt. In den meisten Fällen solltest du vielleicht die Finger von Blowfish-Verschlüsselung lassen, obwohl Twofish bisher als sicher gilt.

Asymmetrische Verschlüsselungsalgorithmen

Asymmetrische Verschlüsselungsalgorithmen sind im Allgemeinen etwas komplizierter zu erklären, da sie auf höherer Mathematik basieren. Während der öffentliche Schlüssel einfach genug zu übermitteln ist, hängt die Art und Weise, wie der private Schlüssel die Informationen entsperrt, vom Algorithmus ab.

RSA

Einer der am weitesten verbreiteten asymmetrischen Algorithmen ist RSA, benannt nach den Anfangsbuchstaben der Nachnamen der Erfinder aus den 70er Jahren (Ron Rivest, Adi Shamir und Leonard Adleman). Es wird in allen möglichen Anwendungen eingesetzt, von sicherer E-Mail bis hin zu VPN-Diensten. Mit der Zeit hat sich jedoch gezeigt, dass es anfällig für bestimmte Arten von Angriffen ist, die das Timing des Entschlüsselungsprozesses ausnutzen können, und es wird nicht immer als der sicherste Algorithmus angesehen.

Außerdem verlassen sich RSA und sein Vorgänger, Diffie-Hellman, darauf, immer größere Zahlen in der Gleichung zu verwenden, um die Sicherheit zu gewährleisten, weshalb die Anzahl der Bits, die in den Schlüsseln involviert sind, riesig sind. Es ist nicht ungewöhnlich, RSA-Schlüssel mit 4096 Bits zu sehen, die den Verschlüsselungsprozess erheblich verlangsamen.

X25519

Eine weitere Art der asymmetrischen Verschlüsselung ist die Elliptische-Kurven-Kryptografie, die wir bei Proton verwenden. Sie funktioniert nach ähnlichen Prinzipien wie andere asymmetrische Algorithmen, verwendet aber kleinere Zahlen, um dieselbe Sicherheitsstufe zu erreichen – lies diesen Einstiegsartikel(neues Fenster) von Ars Technica für mehr Details zur Mathematik.

Der spezifische Algorithmus, den wir verwenden, heißt X25519, den wir aus mehreren Gründen gewählt haben, nicht zuletzt weil er widerstandsfähig gegen Timing-Angriffe ist. Darüber hinaus ist er im Vergleich zu anderen asymmetrischen Verschlüsselungsalgorithmen auch relativ schnell.

Verschlüsselung bei Proton

Wir haben die Grundlagen der Verschlüsselung und deren Funktionsweise besprochen, aber du fragst dich vielleicht, wie das für dich als Proton-Nutzer (oder zumindest als potenzieller Nutzer) funktioniert. Das Verschlüsseln einer Datei, E-Mail oder sogar einer gesamten Internetverbindung ist nicht so einfach, wie nur einen Algorithmus auszuführen und es dabei zu belassen. Um sicherzustellen, dass deine Kommunikation sicher bleibt, sind einige zusätzliche Schritte erforderlich.

Der erste Schritt besteht darin, zu bestimmen, welche Art von Verschlüsselung verwendet werden muss. Zum Beispiel ist für eine Datei, die nur auf deinem Computer liegt, eine symmetrische Verschlüsselung ausreichend. Sobald wir jedoch anfangen, Dinge über das Web zu senden, erzielt man bessere Ergebnisse, wenn man mehrere Arten von Verschlüsselung kombiniert.

Bei Proton verwenden wir den OpenPGP-Standard, der einen symmetrischen Algorithmus mit einem asymmetrischen kombiniert. Das verleiht dir die Flexibilität der asymmetrischen Verschlüsselung und die Geschwindigkeit eines symmetrischen Algorithmus. Mit Proton Mail bedeutet das, dass du verschlüsselte E-Mails und Anhänge schnell und sicher an jeden senden kannst.

OpenPGP ist unter anderem deshalb so sicher, weil es offen ist, was bedeutet, dass jeder Sicherheitsforscher es analysieren kann, um sicherzustellen, dass es sicher ist. Als Unternehmen, das an Transparenz und wissenschaftliches Peer-Review glaubt, ist dies von entscheidender Bedeutung. Für mehr Details lies unseren vollständigen Artikel darüber, wie PGP funktioniert.

Zusätzlich verwenden wir etwas, das als Ende-zu-Ende-Verschlüsselung bezeichnet wird. Beim Senden einer Nachricht oder Datei wird diese normalerweise während des Transits mehrmals verschlüsselt und entschlüsselt, um sicherzustellen, dass sie dorthin gelangt, wo sie hin muss. Das ist jedoch grundsätzlich weniger sicher, weshalb wir bei Proton Dateien jederzeit, vom einen Ende der Übertragung bis zum anderen Ende, verschlüsseln – daher der Name.

Du kannst alle Details in unserem vollständigen Artikel über Ende-zu-Ende-Verschlüsselung nachlesen, aber du kannst dir sicher sein, dass egal ob du eine verschlüsselte E-Mail mit Proton Mail sendest oder eine Datei über Proton Drive an einen anderen Proton-Nutzer, zu keinem Zeitpunkt kann sie in einem unverschlüsselten Zustand abgefangen werden.

Das bedeutet auch, dass wir zu keinem Zeitpunkt sehen können, was du übermittelst, im Gegensatz zu anderen Anbietern. Google ist ein Beispiel dafür, da das Unternehmen in deine Dateien schnüffelt, um private Informationen über dich zu gewinnen, die das Unternehmen für gezielte Werbung verwendet.

Da wir unser Geld durch die Unterstützung der Gemeinschaft statt durch Werbung verdienen, ist deine Sicherheit Protons oberste Priorität. Deswegen haben wir keinen Zugriff auf deine Passwörter, und warum wir deine Dateien und Daten jederzeit verschlüsseln.

Als ein Unternehmen, das von Wissenschaftlern des CERN mit dem ausdrücklichen Ziel gegründet wurde, ein sichereres und privateres Internet zu schaffen, haben wir extreme Maßnahmen ergriffen, um deine Daten zu schützen. Hier kannst du einige unserer Sicherheitsfunktionen kennenlernen.

Wenn du dich uns anschließt, indem du ein kostenloses Proton-Konto erstellst, trittst du nicht nur einer Bewegung für ein privateres Internet bei, sondern stellst auch sicher, dass du auf dem neuesten Stand der Verschlüsselungstechnologie bist.